Kiedyś już pokazywałem mały network forensic na podstawie Network Forensics Puzzle Contest. Dostępne jest (właściwie było, przegapiłem) kolejne zadanie: Puzzle #2: Ann Skips Bail. Fajna zabawa, choć niezbyt wymagająca... Co prawda The MOST ELEGANT solution wins, ale czy zgrabne wykorzystanie dostępnych narzędzi nie jest eleganckim rozwiązaniem? :)

Puzzle #2: Ann Skips Bail

Rozwiązanie w kilku obrazkach

Obrazek pierwszy: wiadomość e-mail

W tej chwili poznajemy odpowiedzi na następujące pytania:

- Adres Ann: [email protected],

- Adres kochanka (uff, jak to brzmi): [email protected],

- Co kochanek ma przynieść: A fake passport and a bathing suit,

Obrazek drugi: dane uwierzytelniające (credentials)

Tu poznajemy odpowiedź na pytanie o hasło Ann: 558r00lz.

Obrazek trzeci: pliki

Plik, który wysłała Ann: secretrendezvous.docx

Odrobina pracy ręcznej...

Pozostają trzy pytania, na które przy pomocy NetworkMinner nie można udzielić bezpośrednio odpowiedzi:

- MD5 załącznika,

- MD5 obrazka znajdującego się w załączniku,

- miejsce spotkania,

Sam załącznik został już przez NetworkMiner odzyskany ze zrzutu. Wystarczy:

- wyliczyć sumę MD5 pliku: 9e423e11db88f01bbff81172839e1923

- rozpakować plik *.docx (taki to już format)

- wyliczyć sumę MD5 obrazka image1.png (po rozpakowaniu w word\media): aadeace50997b1ba24b09ac2ef1940b7

- obejrzeć obrazek

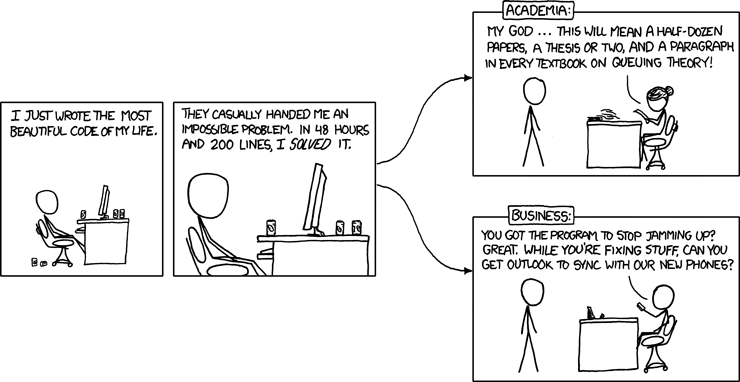

I na zakończenie obrazkowy komentarz:

Jeśli po mojej prezentacji na dzisiejszym spotkaniu OWASP kogoś zainteresował temat ogólnie pojętego forensic, być może zainteresują go również starsze wpisy dotyczące tego tematu. Nazbierało się tego trochę, więc małe przypomnienie części z poruszanych t

Przesłany: Jun 10, 20:54